Intraprendere un approccio proattivo alla sicurezza degli endpoint

Secondo Gartner, le aziende stanno apportando grandi cambiamenti alle loro strategie di sicurezza degli endpoint. I Chief Information Security Officer (CISO) vogliono sostituire gli attuali prodotti di sicurezza con soluzioni Endpoint Detection and Response (EDR) e il 50% degli intervistati intende completare il processo entro il 2023.

Il motivo di tutto questo? Gli approcci tradizionali alla sicurezza non offrono la flessibilità e la velocità di risposta oggi necessarie. Nel rapporto Gartner si afferma che “le soluzioni antivirus più datate offrono una protezione insufficiente contro le attuali minacce avanzate poiché mancano di velocità nella risposta e non ne mostrano le origini o il danno causato”.

Tuttavia, l’EDR da solo non è sufficiente – ci sono alcuni cambiamenti necessari per far sì che questo approccio abbia successo. Quest’anno a causa del Covid-19 molte aziende, di ogni dimensione, sono state costrette a passare allo Smart working e probabilmente non si tornerà indietro. Molte si sono impegnate a far lavorare a distanza i dipendenti almeno fino all’estate del 2021, mentre la società di analisi Canalys ha dichiarato che la percentuale di persone che lavoreranno da remoto nell’Europa Occidentale passerà a breve dal 12% al 28%.

Far funzionare la strategia EDR su larga scala

Quando si tratta di gestire il lavoro a distanza, l’EDR può aiutare i CISO, ma occorre abbinare anche altri approcci. Uno dei primi quesiti da risolvere è quello di avere un inventario di tutti gli endpoint da supportare, rendendo il passaggio all’EDR più efficace. Al contrario, l’implementazione dell’EDR senza avere la piena visibilità dei dispositivi ci farà trascurare alcuni asset, rischiando poi nel tempo di non gestire correttamente l’intero parco dei device.

Inoltre, l’EDR è sempre stato implementato su reti aziendali con perimetri circoscritti, considerando i dipendenti fisicamente presenti in ufficio. Oggi molti collaborano da remoto e si affidano alla connessione di casa. Per l’EDR tradizionale questo significa utilizzare Virtual Private Network (VPN) per connettersi e trattare ogni endpoint come parte della rete ufficiale.

Per le aziende già predisposte al lavoro a distanza questo può essere sufficiente. Tuttavia, molte di loro non hanno sino a ora mai avuto un supporto VPN completo per i dipendenti e questo potrebbe complicare anche la gestione dell’EDR. Sarà, perciò, necessario basarsi su servizi in cloud in grado di connettersi ai vari endpoint allo stesso modo, indipendentemente dall’ubicazione. Questo per rendere semplice il processo di aggiornamento degli endpoint e garantire il livello di scalabilità di rilevamento e risposta agli incidenti.

Informazioni sulle minacce

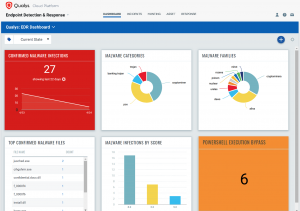

In fase di implementazione dell’EDR è fondamentale sfruttare le funzionalità di threat intelligence, con informazioni che descrivono gli attacchi già scoperti e che potranno essere successivamente utili per rilevare le nuove minacce su tutti gli endpoint.

Quando viene rilevata un’attività sospetta occorre agire rapidamente, cercando di capire il significato dell’indicatore per intervenire e prevenire ulteriori danni. È, quindi, essenziale disporre delle giuste informazioni, ma non tutti i feed di informazione vengono creati nello stesso modo e la gestione di feed multipli può essere un vero punto dolente.

Questo può rallentare i tempi di intervento sui dati e, dovendo intervenire sul consolidamento dei feed, l’invio di informazioni sulle minacce esterne al vostro EDR può comportare un costo.

L’EDR e la proattività dell’ecosistema

L’EDR agisce tipicamente al manifestarsi di un problema, scoprendo un malware scaricato che ha sfruttato una vulnerabilità del sistema e cercando di individuare come sia riuscito a passare attraverso una falla di sicurezza. In questo modo sarà possibile scoprire tutta la catena di eventi e questa serie di informazioni sarà utile per impedire che accada nuovamente.

Tutto questo è efficace, ma, anche se l’EDR rende il processo di pulizia più automatizzato, non aiuta a prevenire del tutto i problemi. Al contrario, è importante essere più proattivi in futuro.

Ci sono due elementi da considerare. Il primo è cercare le vulnerabilità esistenti e assicurarsi che queste siano risolte. Il secondo è quello di utilizzare l’inventario degli asset quando viene scoperto un malware. L’approccio EDR dovrebbe non solo aiutarci a indagare su come è stato possibile sfruttare un problema, ma anche consentirci di semplificare l’individuazione di altri asset che potrebbero avere la stessa criticità.

Con questi processi in atto e i dati giusti a disposizione, il team di security potrà ispezionare altri endpoint in tutta l’infrastruttura ibrida alla ricerca di vulnerabilità, errori di configurazione (basati sul MITRE) , software a fine vita o non approvati e sistemi privi di patch. Una volta scoperto un problema, il processo di correzione dovrebbe essere automatizzato il più possibile, per aiutare i dipendenti ovunque si trovino.

Questo passaggio al lavoro a distanza interesserà aziende di tutte le dimensioni. Per i team di sicurezza, rispondere a questo cambiamento richiederà molto lavoro. Tuttavia, questa potrebbe rappresentare un’opportunità per mettere in atto processi più efficienti e, quindi, la gestione di chi collabora a distanza in realtà potrebbe rivelarsi più semplice.

Smart working, sicurezza, Qualys, endpoint, EDR